Как да търсим за зловреден код, без да е антивирусен софтуер и скенери

Истината на живота е, че сайтът крайна сметка може да се справи. След успешната експлоатация на тази уязвимост атакуващият се опитва да стъпи на площадката, поставяне на системната директория на хакер мрежата на Шели, товарачи и задни врати за изпълнение в кода на скриптове и бази данни CMS.

За откриване на зловреден код във файлове, както и на базата на съществуващите специализирани решения - антивирусни скенери за хостинг. Там не са много, от най-популярните - е AI-BOLIT. MalDet (Linux Malware Detector) и ClamAV.

Скенери помогнат откриване на изтеглената уеб Шели, задни врати, страници с фишинг, спам подателите, и други видове зловредни скриптове - всички неща, които те знаят предварително и се добавят към базата данни на зловреден софтуер подпис. Някои скенери, например, AI-BOLIT, разполага с набор от евристични правила, които са в състояние да открие подозрителни файлове с код, които често се използват в злонамерени скриптове или файлове с подозрителни атрибути, които могат да бъдат изтеглени от хакери. Но, за съжаление, дори и в случай на множество скенери на хостинга, има ситуации, когато някои хакерски скриптове остават неоткрити, което на практика означава, че нападателят е "задна врата" и той може да хакне сайта и да го преодолееш пълен контрол във всеки момент.

Модерен зловреден софтуер и хакерски скриптове са значително по-различни от тези, които бяха преди 4-5 години. Сега разработчиците на зловреден код са комбинирани еквилибристика, криптиране, разлагане, podgruzku външен зловреден код и да използват други трикове, за да заблудят антивирусен софтуер. Следователно, вероятността да липсва новите "злонамерени програми" е много по-висока, отколкото преди.

Какво може да се направи в този случай за по-ефективно откриване на вируси и хакерски сайт скрипт за хостинг? Трябва да използвате един цялостен подход: първоначалната автоматизирано сканиране и последваща ръчен анализ. В тази статия, ние ще се съсредоточи върху варианти на зловреден код откриване, без скенери.

На първо място, ние считаме, че трябва да се търси в случай на кражба с взлом.

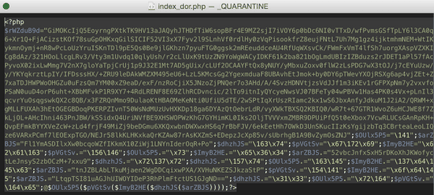

По този начин, ние приемаме, че скенерът вече сте проверили файлове на хостинг и база данни сметището, но не намериха нищо, а вирусното

За да търсите файлове незаменим Впиши. Тя може да намерите на фрагмента рекурсивно за файлове

Впиши -RIL "stummann.net/steffen/google-analytics/jquery-1.6.5.min.js '*

Когато хакерство на сървъра е полезно да се анализира файловете, които са инсталирани GUID / SUID флаг

За да се определи това, което скриптове използвате в момента, а кораб хостинг процесор, можете да се обадите

lsof + R 1 -р `PS axww | Впиши уеб-| Впиши-V Впиши | AWK "Ние използваме мозъка и ръцете за анализ на домакинството на файлове

- Отиди direktoriiupload, кеш, ПТУ, архивиране, влезте, изображения. в който нещо е писано скриптове или да се изтеглят от потребителите, както и да преглеждате съдържанието на нови файлове със съмнителни разширения. Например, можете да проверите за Joomla .php файлове в изображения: намерите ./images -name '* .ph * "Най-вероятно, ако съществува нещо, то ще бъде зловреден софтуер.

За WordPress има смисъл да се провери на скриптове директория WP-съдържание / качено, архивиране и директориите за кеш така. - Ние търсим за файловете с странни имена

Например, PHP, fyi.php, n2fd2.php. Файловете могат да се търсят

- - от необичайна комбинация от знаци,

- - за наличността 3,4,5,6,7,8,9 в името на файла

- Ние търсим за файлове с разширения несвойствени

Да кажем, че имате WordPress сайт или на техните файлови разширения .py. пл. CGI. така. в. phtml. php3 няма да съвсем обикновен. Ако се открият някои скриптове и файлове с тези разширения, толкова по-вероятно тя ще бъде хакерски инструменти. Възможна процент от фалшиви аларми, но това не е голям. - Търсим файлове с нестандартни атрибути или дата на създаване

Подозренията, могат да доведат до файлове с атрибути, които се различават от съществуващия сървър. Например всички .php скриптове са били натоварени на FTP / SFTP и имат потребителят потребител, както и някои създадени от потребителя WWW-данни. Логично е да се провери най-късно. Или, ако към датата на създаването на скрипта преди датата на създаването на сайта.

За да се ускори търсенето на файлове със съмнителни качества удобен за използване за търсене командата UNIX. - Търсим голям брой входове faylov.htmlili .php

Ако директорията на няколко хиляди файлове .php или .html, вероятно врата.

Регистри за да помогне

Регистри на уеб сървъра, на пощенски услуги и FTP могат да бъдат използвани за откриване на злонамерен софтуер и хакерски скриптове.

мониторинг на целостта

Тя е много по-лесно да се анализират ентусиасти и злонамерени скриптове, за да търсят в сайта, ако предварително се грижи за неговата безопасност. мониторинг на процедура (за проверка на целостта) интегритет помага за навременното откриване на промени в хостинга и определи факта на кражба с взлом. Един от най-лесните и най-ефективните начини - да се постави на мястото в рамките на системата за контрол на версиите (Git, SVN, CVS). Ако правилно настроен .gitignore, процесът на контрол на климата е команда статус предизвикателство Git и сканира за зловредни скриптове и модифицирани файлове - Git разл.

Също така, винаги ще имате резервно копие на файла, към който можете да "се връщам" на сайта в рамките на няколко секунди. Сървърни администратори и напреднали уебмастъри могат да използват inotify, Tripwire, auditd и други механизми за проследяване на заявки за файлове и директории, както и контрол върху промените в файловата система.

За съжаление, не винаги е възможно да се създаде система за контрол на версиите или услуги на трети страни на сървъра. В случай на споделен хостинг няма да се инсталира система за контрол на версиите и системни услуги. Но това няма значение, има много готови решения за ССФ. Можете да инсталирате приставка или отделен скрипт на сайт, който ще проследява промените във файловете. Някои CMS вече прилага ефективен механизъм за промяна и за проверка на целостта мониторинг (например, в Bitrix, DLE). В краен случай, ако има домакин на SSH, можете да създадете препратка мухъл екип на файловата система

LS -lahR> original_file.txt

и ако имате проблеми създават нов мухъл в друг файл, и след това да ги сравняват с програмите WinDiff, AraxisMerge Tool или BeyondCompare.

В повечето случаи, разработчиците на антивирусен софтуер и скенери не са в крак с разработчиците на зловреден код, така че диагностика и лечение сайтове не могат да разчитат на автоматизирани софтуерни решения и скриптове. С помощта на евристичен подход, богат набор от инструменти на операционната система и функции на CMS може да открие злонамерен код, който не можа да намери антивирусни скенери. С помощта на ръчен анализ прави процеса на обработка на обекти по-добри и по-ефективни.