Настройка на мрежата - Документация

Създаване на FTP е голямо предизвикателство. защото Има хиляди различни модели на защитни стени и рутери е почти невъзможно да се даде пълна репетиция за всеки потребител. Потребителят трябва да сме наясно и протокола FTP, за да изберете FileZilla и маршрутизатори / защитни стени, които сте свързани. Тази статия дава кратка история на развитието на протокола FTP и принципите на някои от неговите аспекти. Един внимателен прочит на тази статия ще попречи на много от проблемите, които могат да възникнат при създаването на FTP-връзка.

Преглед

В този раздел от историята и техническа информация, свързана с протокола FTP ще бъде обсъдено накратко. За повече информация, вижте на спецификацията.

историческа информация

На фона на бързо-опитен интернет FTP протокол не е просто стар, но наистина архаичен. Ранните проекти на спецификацията на протокола от 1971-ва година, съставът на настоящата спецификация започват през 1985-та. През последните две десетилетия, протоколът не се е променила коренно.

В онези дни, в Интернет се използва главно в университетите и изследователските центрове. общността на потребителя е била малка, повечето от тях са се познавали и всички работехме заедно. В интернет беше приятелска мрежа, както и проблеми със сигурността като такива не са валидни.

Тези времена са преминали и много неща се промениха. Технологичният прогрес било по-бързо, отколкото някой може да си представи, ново поколение потребители се е увеличил едновременно. Интернет е сега - на широко разпространеното явление, при което милиони хора да общуват помежду си по много различни начини. Основната забележимата промяна: Интернет се превърна враждебно. Достъпност и откритост на мрежата привлича злонамерени потребители, които активно се експлоатират грешките и липсата на опит на другите.

Страничен ефект от това развитие започна, следните явления:

В повечето случаи, тези ефекти са в конфликт с операцията по протокол. Ситуацията се влошава недостатъци в самите рутери и защитни стени.

Въпреки това, ако са конфигурирани правилно FTP предлага надежден и доказан начин за прехвърляне на файлове.

Техническа информация

Основната разлика от други FTP протоколи - използвайте вторични връзки за прехвърляне на файлове. Когато се свържете към FTP-сървър се създава така наречената контрол на връзката. който изпраща протокол команди и отговори на тези команди. За да прехвърлите файл или списък директория, клиентът трябва да изпраща команди чрез връзката контрол, а след това той ще бъде създаден връзка за данни.

Има два начина за създаване на тази връзка: активни и пасивни режими.

И в двата случая на файл / списъкът ще се предава чрез връзка за данни.

Създаване на изходящи обаждания уточни по-малко опции за маршрутизатори / защитни стени, отколкото създаването на входящи връзки. В пасивен режим, връзката идва от клиента и за входящия сървър. В активния режим на клиента и сървъра роли са обърнати - входящата връзка за клиента и за изходящия сървър.

Имайте предвид, че разликата е само в реда на връзка, след създаването на връзка за данни, данни могат или да бъдат изтеглени или разтоварват.

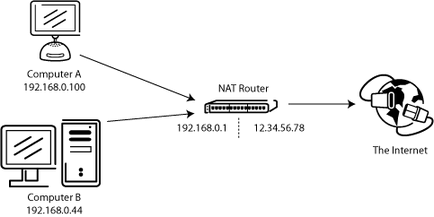

типична конфигурация на мрежата може да изглежда така:

Така, в пасивен режим, рутер и защитна стена на сървъра страна трябва да бъде конфигуриран за получаване и хвърляне входящи връзки. От друга страна, на страната, само изходящи връзки трябва да са разрешени на сървъра, в повечето случаи, изходящи връзки са разрешени.

По същия начин, в активен режим, рутер и защитна стена от страна на клиента трябва да бъде конфигуриран за получаване и хвърляне входящи връзки. Очевидно е, че от страната на сървъра трябва да се допуска само изходящи връзки.

NAT-рутери

Очевидно е, че и в двата случая пасивен режим не работи.

Цел персонална защитна стена е защита на потребителя срещу уязвимости в операционната система за сигурност или приложение на софтуера. Злонамерените приложения, например, червеи често използват тези уязвимости да зарази системата ви по мрежата. Защитните стени помагат да се избегнат подобни случаи.

По-специално, когато се използва потребители FTP защитната стена може да получи тези съобщения:

В почти всички случаи, такова съобщение - фалшива тревога. Всяко приложение, можете да изберете и да е пристанище за комуникация през интернет. Тя може да се случи, че FileZilla ще избере пристанище случайно е по подразбиране порт за троянски или други злонамерени програми. FileZilla разпределение свалени от официалния сайт не съдържа вируси.

Интелигентни рутери, защитни стени и саботаж данни

Някои маршрутизатори или защитни стени са достатъчно умни. Те анализират връзките и ако открие FTP-връзки мълчаливо замени предаваните данни между клиента и сървъра. Това поведение е саботаж на данни и може да доведе до проблеми, ако потребителят не позволява това поведение изрично.

Поради това поведение NAT-рутер позволява неправилна настройка на клиента да използва активен режим.

Защо такова поведение не е приемливо? Ако тази функция се използва по подразбиране, без съгласието на потребителя, това трябва да бъде много проблеми. FTP-връзка е основно ще работи, но веднага след изчерпване на тривиални случаи на предаване е счупен, оставяйки без специални инструменти, за да се диагностицира проблема.

- NAT-рутер сляпо предполага някаква връзка принадлежат FTP въз основа на данни, като например пристанища дестинация или отговорите на сървъра:

- Няма гаранция, по отношение на използвания протокол, независимо от автоматична идентификация (такива случаи са посочени фалшива тревога). Въпреки че е малко вероятно, не е изключено команда синтаксис пристанището може да се промени в бъдещите версии на протокола FTP. Най-NAT маршрутизатор модифициране командата PORT, променя параметрите, че тя не поддържа без знанието на потребителя, поради което връзката ще бъде прекратено.

- Определяне протокол рутер може да не разпознае FTP. Да предположим, че рутер проследява само порта на получателя и ако това пристанище на 21-ви, тя ще бъде призната като FTP. Свържете в активен режим от неправилно конфигуриран клиент към сървъра на 21-ия порта ще работи, но връзки с други сървъри за нестандартни портове - не.

- Очевидно е, че NAT-рутера няма да бъде в състояние да променят връзката на FTP сесия е криптирана, оставяйки потребителя озадачи, защото работа ще бъде само некриптирани връзки.

- Да предположим, че клиентът за NAT-рутер изпраща "PORT 10,0,0,1,12,34". Как NAT-наясно рутер, че клиентът е конфигуриран правилно? Както може да се случи с конфигуриран правилно клиент, който инициира FXP (сървър към сървър) прехвърлянето между сървъра, към който е свързан и устройството, което е в локалната мрежа на сървъра.

Както видяхме, възможността за специфични протоколи, включени в NAT-рутера по подразбиране може да доведе до много проблеми. Добър NAT-рутер и винаги напълно работи с протокола няма информация за самия протокол. Изключение може да се случи, когато потребителят изрично се използва тази възможност и е наясно с всички възможни последствия.

В този раздел, ние погледна комбинация от NAT-рутер от страна на клиента в активен режим, същите аргументи се прилагат в случай на сървъра зад NAT и отговора на командния PASV.

FileZilla Client Configuration

Очевидно е, че за да се свържете с всеки сървър, на защитната стена трябва да позволяват такова действие за FileZilla. Най-честата употреба на FTP сървъри 21-ви порт, SFTP сървъри - 22-ри, както и FTP през SSL / TLS (имплицитно режим) по подразбиране - 990-ти. Пристанищните номера не са строго определени, така че най-добре е да се позволи на изходящи връзки на всяко пристанище.

защото Интернет достатъчно неправилно конфигурирани сървъри или сървъри, които не поддържат и двата режима предаване, вие се препоръчват както за режим прехвърляне на ваша страна.

пасивен режим

Клиентът не може да зададете диапазона от порт на сървър на данни в пасивен режим, така че да използват пасивен режим, трябва да се даде възможност на изходящи връзки на всеки порт на компютъра.

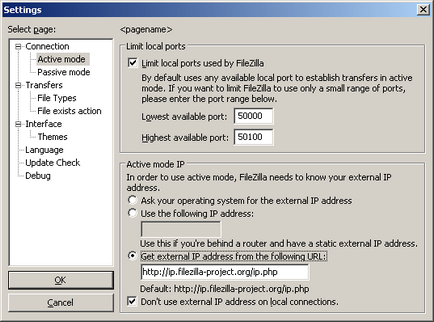

активен режим

В активен режим, клиентът открива гнездо и чака за връзка със сървъра за предаване.

Ако не сте сигурни в избора си, използвайте втората опция.

Ако не искате да разрешите входящи връзки на всички пристанища, или на вашия компютър се намира зад NAT-рутер, въведете FileZilla да използва определен набор от портове за връзки в активен режим на работа. Този диапазон също ще трябва да се отвори за вашата защитна стена. В присъствието на NAT-рутер, трябва да прехвърлите тези пристанища на локалния компютър, на който сте инсталирали FileZilla. Можете да прехвърляте набор от портове, или всеки порт индивидуално, в зависимост от модела на вашия рутер.

Налични портове са в границите от 1 до 65535 пристанища под 1024та, запазени за други протоколи. За активен режим FTP най-добрият избор е номера на порта е равна или по-висока от 50000. Във връзка с протокола TCP устройство (което е под нивото на FTP се използва за предаване на данни), пристанището не може да се използва повторно веднага след всяка връзка. По този начин, набор от портове не трябва да бъде прекалено тесен, в противен случай няма да може да мине много малки файлове. В повечето случаи, от порядъка на 50 пристанища.

Създаване и тестване на FileZilla сървър

Създаване на сървъра за по-голямата част следва настройката на клиент, като основната разлика е, че в случай на сървъра активни и пасивни режими разменят ролите.

Дори и да не сте в състояние да се свърже, вие нямате гаранция, че потребителят от външната мрежа ще бъде в състояние да направи това, и в допълнение, за да качвате файлове на вашия сървър. Единствените надеждни средства за проверка на сървъра - за да се свържете извън вашата локална мрежа.

активен режим

Уверете се, че сървърът FileZilla е позволено да се установи изходящи връзки на всяко пристанище, тъй като В този режим, клиентът определя порт за връзката.

От страна на връзка FileZilla локален сървър опитва да използват порт със стойност за единица е по-ниско от референтното съединение порт (например, порт 20, ако сървърът получава връзка на порт 21). Въпреки това, тя не винаги е възможно, така че не трябва винаги да разчитате на тази функция.

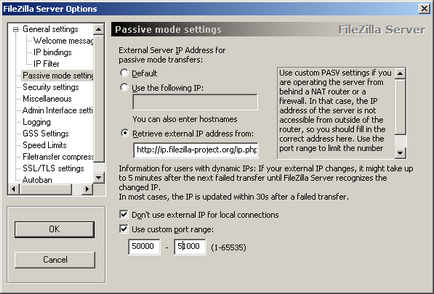

пасивен режим

Конфигуриране на сървър в този случай е почти идентичен с конфигурацията на клиент в активен режим.

В пасивен режим сървърът открива гнездо и чака за връзка от клиента.

Ако не сте сигурни в избора си, използвайте втората опция.

Ако не искате да разрешите входящи връзки на всички пристанища, или на вашия компютър се намира зад NAT-рутер, въведете сървър FileZilla да използва определен набор от портове за връзки в активен режим на работа. Този диапазон също ще трябва да се отвори за вашата защитна стена. В присъствието на NAT-рутер, трябва да прехвърлите тези пристанища на локалния компютър, на който е инсталирана на FileZilla Server. Можете да прехвърляте набор от портове, или всеки порт индивидуално, в зависимост от модела на вашия рутер.

Налични портове са в границите от 1 до 65535 пристанища под 1024та, запазени за други протоколи. За активен режим FTP най-добрият избор е номера на порта е равна или по-висока от 50000. Във връзка с протокола TCP устройство (което е под нивото на FTP се използва за предаване на данни), пристанището не може да се използва повторно веднага след всяка връзка. По този начин, набор от портове не трябва да бъде прекалено тесен, в противен случай няма да може да мине много малки файлове. В повечето случаи, от порядъка на 50 пристанища.

Разрешаване на проблеми

За съжаление, много лични защитни стени и рутери потребителски имат своите недостатъци, или в някои случаи, са в състояние дори да саботира работата на FTP (например SMC Barricade v1.2).

На първо място, да се използва най-новите стабилни версии на софтуера, включително защитна стена и рутер фърмуер.

Ако това не помогне, вие имате възможност да се опитате да премахнете вашата защитна стена, за да се анализира ситуацията. Просто да забраните защитната стена не винаги да си помагат, защото Някои защитни стени не могат да бъдат напълно изключени.

Ако е възможно, опитайте се да се свържете с интернет директно без рутер.

Ако се опитате да конфигурирате сървъра и тя работи добре в рамките на вашата локална мрежа, но не и извън него, опитайте се да промените порта за свързване. Някои интернет доставчици не позволяват на клиентите си да поставят сървъри и блокиране на портове по-долу от 1024-та.

Друга възможна причина за проблема може да бъде да се използва 21-ти по подразбиране порт на който на FTP-сървър. От страна на защитната стена на доставчика си, може да присъства, което може изведнъж промените порта за PASV команда. Опитайте се да използвате порт, различен от стандартния вход за вашия FTP-сървър.

Времето за изчакване при прехвърляне на големи файлове

Ако малък прехвърлянето на файла протича без проблеми, но големите изтегляния на файлове прекратява времето за изчакване, причината е неправилно конфигуриран рутера и / или защитна стена се намира между клиента и сървъра.

Както бе споменато по-горе, FTP използва два TCP-връзки: връзка контрол за изпращане на команди и получаване на отговори на отбора, а също и връзка за данни. Според принципа на контрол на връзка FTP не се използва по време на прехвърляне на файлове.

Спецификацията на TCP не предвижда определен срок за съхранение на неизползвания връзката. Предполага се, че връзката се поддържа за неопределен период, докато не бъде затворен изрично. Въпреки това, повечето рутери и защитни стени автоматично спиране слаба връзка след известно време. Освен това, в повечето случаи, прекъсване се извършва без уведомление до участниците. В случай на дълго прехвърляне на данни чрез FTP, което означава, че връзката за контрол могат да бъдат счупени, но нито клиентът, нито на сървъра няма да бъде известен. По този начин, след като всички данни, е била предадена, сървърът продължава да очаква, че връзката за контрол може да се използва и го изпраща чрез потвърждение на клиента. По същия начин, клиентът е готов да използва тест връзката и чака за отговор от сървъра. Но тъй като контрол на връзката е била счупена, тя никога не е отговорът ще бъде доставено, което води до изтичане на времето.

За да се реши този проблем, спецификацията на TCP е метод за изпращане на пакети за подпомагане на връзка празен ход, съобщават, че връзката, която искате да запазите за по-нататъшна употреба на участниците. Независимо от това, в спецификацията на TCP изрично се посочва, че тези пакети да преминават не повече от веднъж на всеки два часа. За тази цел осигуряване на забавянето на мрежата, живота на празен ход се установява връзка спецификация на 2 часа и 4 минути.

Една пречка за това е фактът, че много рутери и защитни стени разкъсване съединения, които не са били използвани по-малко от 2 и 4 минути. Такова поведение нарушава спецификацията на TCP, в RFC 5382 е посочено достатъчно ясно. С други думи, рутери и защитни стени, затваря връзката, преди точния момент, не може да се признае като работниците те не могат да бъдат използвани за дългосрочно предаване на данни чрез FTP. За съжаление, производителите на потребителския клас маршрутизатори и защитни стени продавачите не се интересуват от спецификации за съответствие.

За да се реши този проблем, трябва да се демонтира и монтира тези защитни стени непослушните рутер за качество.

Конфигуриране на FileZilla сървър работи защитната стена на Windows

Ако имате проблеми с настройката на FileZilla сървър, работещ под Windows Firewall (особено ако клиентът се свързва с този сървър получава съобщение за грешка "не можа да се директории"), трябва да добавите FileZilla сървър в защитната стена на Windows списъка с изключения. За да направите това, което трябва да направите следните стъпки:

Това дава възможност на пасивен режим. Ако след това продължавате да имате проблеми със свързването (в или извън мрежата), проверете настройките на вашия рутер, или се опитайте да добавите порт за настройките на защитната стена на Windows в раздела "Изключения".

FileZilla - един от най-добрите безплатни в FTP-мениджър, който ви помага да изтеглите и да качвате файлове на FTP сървъри. Програмата има удобен и приятен интерфейс, има много поддържани езици, както и разнообразие от опции и възможности. Предлага се за различни операционни системи, е преносима версия, която можете да инсталирате на флаш устройство, също така е лесно да се актуализира файлове на вашия хостинг. Свържете се с нас