LR3 за управление на мрежата, използвайки SNMP протокол

2. един ключ третични D-LinkDES-3810-28.

3. Две от ключа второ ниво контролирани D-LinkDES-3200-10.

Определение и функции на протокола:

SNMP (Simple Network Management протокол, протокол за управление на Simple Network) е приложение протокол слой, предназначен да изпълнява две задачи:

• мониторинг на мрежови устройства и мрежата като цяло;

• управление на мрежови устройства.

Протоколът SNMP позволява управление на станциите, за да четат и променят настройките на шлюзове, маршрутизатори, комутатори и други мрежови устройства.

Версии на SNMP

Първа на RFC, описвайки стандарти SNMP, се появява през 1988 година. Версия 1 podverglaskritike за своята посредствен модел за сигурност въз основа на общности. В tovremya сигурност не е част от приоритетите на работниците gruppIETF онлайн.

Версия 2, известен както и от страните-базирани SNMPv2, FPI SNMPv2p, не е бил широко използван поради сериозни разногласия по инфраструктурата на сигурността в стандарта. SNMPv2 подобрена версия 1 на изпълнение, сигурност, неприкосновеността на личния живот, и взаимодействия "Мениджър на мениджъри". Той въвежда нов тип PDU Get-Bulk-Искане, алтернатива на Get-Next-Искане за големи обеми

информация само с едно запитване. Въпреки това, новата система за сигурност въз основа на страните изглеждаше толкова, колкото е твърде сложно и не е широко признат.

SNMPv2 със седалище в Общността, или SNMPv2c, SNMPv2 въведена без нов модел за сигурност версия 2. Вместо това, той бе предложено да се използва стария модел за сигурност версия 1, въз основа на общности. Съответният RFC Предложението бе прието само като проект на стандарт, но се превърна в де факто стандарт SNMPv2. SNMP сигурност отново беше неразрешен проблем.

Въз основа на потребителите SNMPv2 или SNMPv2u, несигурност е компромис между изключителната сложност и SNMPvl SNMPv2p. Предложеният модел за сигурност се основава на потребителите е в основата на SNMPv3.

SNMPv3 най-накрая реши проблемите с начин на сигурността, което мнозина смятат за приемливо. SNMP версия 3, приета IETF като стандартен интернет (IETF STD 62). Почти всички предишни RFC оттеглен. Документи, описващи протокола SNMPv3, са изброени по-долу:

RFC 3411. Един Архитектура за Описвайки SNMP Рамки за управление.

• обработка на съобщения.

1) Свързването за транспортиране.

RFC 3417. Транспортни Съответствия за SNMP.

2) Анализ и експедиране съобщения.

RFC 3412. Processing Message и диспечеризация на SNMP.

RFC 3414. потребителския модел на сигурност (USM) за SNMPv3.

• Обработка PDU

1) Протокол операция.

RFC 3416. Версия 2 на Протокол операции за SNMP.

RFC 3413. SNMP Приложения.

Модел RFC 3415. Вижте базиран контрол на достъпа (VACM) за SNMP.

RFC 3418. MIB за SNMP.

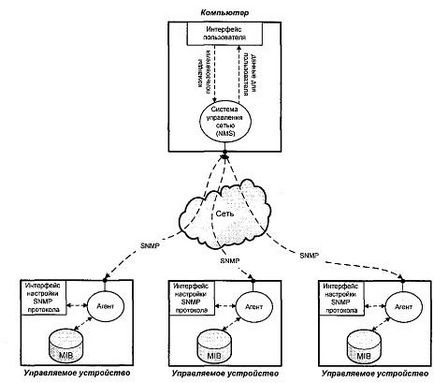

SNMP протокол модел

Моделът е показано на Фигура 1. Основните взаимодействащи протокол елементи са средства (агенти) и система за управление на мрежата (NMS, система за управление на мрежата). По отношение на понятието "клиент-сървър" сървъра е ролята на агенти, което е, същите тези устройства, за да сондира на държавата, където се използва SNMP.

В съответствие с това ролята на клиента се дава контролни системи - мрежови приложения, необходими за събиране на информация за функционирането на агентите. Взаимодействието на средства и системи за управление се основава на съобщенията за SNMP.

SNMP агенти в са софтуерни модули, които работят в управлявани устройства. Агентите събират информация за управляваните устройства, в които те работят.

Агент съдържа цялата информация за управлявана мрежа устройството за управление на информационната база (MIB, managementinformationbase). MIB е колекция от обекти, които са на разположение за операции за четене и запис.

Във всеки управлявана мрежа, може да има една или повече от НДСВ. NMS изпълняват приложения за управление на мрежата, които представляват информация за управлението на крайния потребител.

В момента има четири вида информационна база МИВ:

1. Интернет MIB - информация базови възможности за диагностика на грешки и конфигурации. Тя включва 171 предмети (включително обекти на MIB I).

2. LAN мениджър MIB - база данни от 90 обекти - пароли, сесии, потребители, споделени ресурси.

3. WINS MIB - база данни на обекти, необходими за управление и диагностика WINS- сървъра (на Microsoft Windows сървъри които физически се намира във файла

4. DHCP MIB - база данни на обекти, необходими за управление и диагностика DHCP- сървър (за Microsoft Windows сървъри които физически се намира във файла

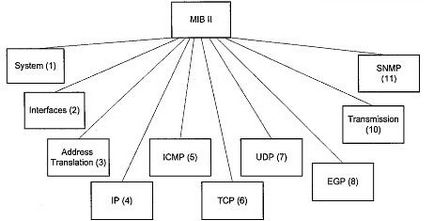

MIB структура определя документ, наречен SMI (Структура на управление на информацията, структурата на информацията за управление). Всички MIB има йерархична дървовидна структура. Всички бази данни съдържат десет корен псевдоним (клонове).

1. Система - тази група MIB II съдържа седем обекти, всеки от които се използва за съхранение на информация за системата (OS версия, непрекъсната работа и т.н.).

4. IP - 42, съдържащ обект, в който данните се съхраняват на преминаване IP пакети.

5. ICMP - включва 26 обекта с статистиката за ICMP-съобщения.

6. TCP - 19 включва обекти, които съхраняват статистика за TCP протокол (връзка отворени портове и т.н.).

7. UDP - 6 съдържа предмети, които съхраняват статистика на UDP протокол (входящи / изходящи дейтаграми пристанища грешка).

8. EGP - съдържа 20 обекти - данни за трафика Външно Gateway Protocol.

9. Скоростна кутия - е запазен за специфични задачи.

10. SNMP - съдържа 29 обекти, които съхраняват статистически данни за SNMP-протокола (входящи / изходящи пакети, ограничения размер на пакет, грешки, данни за искането на процеса, както и много други).

MIB дърво разширяеми благодарение на експерименталните и частни клоните. Така например, продавачите могат да определят свои собствени клонове да се включат реализации на своите продукти. В момента всички стандартизацията се извършва работа по експериментален клон.

SMI определя следните типове данни в МДК:

2. Водомери (м) - най-не-отрицателни числа, които увеличават монотонно до тогава, докато не достигнат максималната стойност, след което те са нулирани. Пример за брояча е общият брой байтове, получени чрез интерфейса.

3. Датчици (м) - не-отрицателни числа, които могат да се увеличат или намалят, но се фиксират на максималната стойност. Един пример «уреди» тип е дължината на опашката, състояща се от изходните пакети.

4. Кърлежи (тикове) - стотни от секундите, изминали от някакво събитие. Един пример за тип «кърлежи» е времето, изминало от датата на възникване на интерфейса в текущото му състояние.

5. Непрозрачно (непрозрачна) - произволен тип данни. Той използва за да премине произволни информационни последователности, които са извън точната отпечатването на данните, която използва SMI.

Основни NMS команди система

Ако НДСВ иска да контролира всеки от управляваните устройства, го прави чрез изпращане на съобщение до него с посочване на промяна в стойността на един от нейните променливи.

В общи линии, управлявани устройства отговарят на четири вида команди (или да ги инициира):

NMS свързани с контрола, управлявани устройства четат променливи, които се поддържат от тези устройства.

За контролиране на контролирани устройства NMS записани променливи, натрупани в управляваните устройства

3. операции Traversal.

НДСВ да използва проследяване на операция, за да се определи кои променливи управляваният опори на устройството и след това да събират информация в променливите таблици.

Управлявани устройства използват "капан" за асинхронни съобщения до новите държави-членки на определени събития.

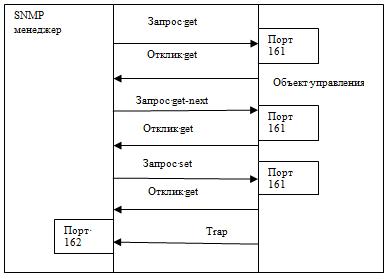

комуникационен протокол

По-долу на фигура 3 е тайминг диаграма, която обикновено съдържа съобщения за SNMP протокол. За работата си протокола SNMP използва UDP протокол транспорт, най-вече 161 порт. Но с помощта на 162 порт за капан-съобщения. Възможни команди SNMPv3 протокол, изброени в таблица 1.

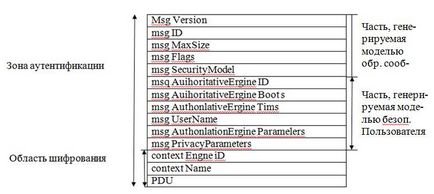

Пълно описание на формата на съобщенията за SNMPv3 е даден в RFC-3412 документ в раздел 6 «TheSNMPv3 MessageFormat *. Форматът на съобщение е показано на Фигура 4

SNMP-съобщение е логически разделена на три части:

1. Частта, която се формира от подателя в рамките на модела за обработка на съобщението и се обработват от приемника.

2. частта, която е отговорна за функцията за безопасност.

3. Всъщност полето за данни.

Този раздел описва полетата на първата и третата част. Описание на полетата за сигурност, е дадена в раздел. За да се приложи модел за обработка на съобщение, се използват следните области:

• msgVersion. протокол версия. За SNMPv3 поле протокол стойност е 3.

• msgID. Уникален идентификатор, използван от SNMP-субекти за установяване на съответствие между искането и отговора. MsgID стойност е в диапазона 0 - (231-1).

• msgMaxSize. Максимален размер на съобщение в октета, който се поддържа от подателя. Неговото значение е в диапазона 484 - (231-1) и равен на максималния размер на сегмента, които могат да бъдат възприети от подателя.

• msgFlags. Един байт низ, съдържащ три знамена в най-незначителните битове:

- reportableFlag. Ако reportableFlag = 1, съобщението трябва да бъдат изпратени с доклад (Доклад команда). reportableFlag флаг е установен от подателя във всички съобщения за заявки (Get команда Set, Inform). Знамето е настроен равна на нула в отговор и Трап уведомления;

Знамена privFlag и authFlag, определени от подателя, за да покаже нивото на сигурност за това съобщение. За privFlag се използва = 1 криптиране, както и за authFlag = 0 - удостоверяване. Валидните стойности под знамето на всяка комбинация в допълнение privFlag = 1 И authFiag = 0 (удостоверяване без шифроване).

• msgSecurityModel ID със стойност в диапазона 0 - (231-1), който сочи към модел за сигурност, който се използва при формирането на съобщението. Включено 1 - стойности за SNMPvl, 2 и 3 - г л I SNMPv3.

Сигурност за SNMPv3

Модел сигурност протоколи SNMPv1-v3

Ние списък модел за сигурност, използвани в съответните версии на протокола

SNMPvl - Общността на базата на модел за сигурност

SNMPv2p - партия на базата на модел за сигурност

SNMPv2c- на Общността на базата на модел за сигурност

SNMPv2u - потребителския модел на сигурност

SNMPv3 - USM потребителския модел на сигурност

Моделът за сигурност за общността

Моделът за сигурност въз основа на общности (със седалище в Общността сигурност Model) е първият, най-простите и най-несигурни. Тя включва само удостоверяване на базата на "общност низ", в действителност, паролата се предава по мрежата в тялото на SNMP съобщения в обикновен текст. Този модел сигурност не е в състояние да се справят с всяка една от заплахите за сигурността на информацията. Въпреки това, тя често се използва до сега, поради своята простота, както и поради наличието на Външният, SNMP системи за сигурност като защитни стени.

Моделът за сигурност въз основа на парти

Моделът за сигурност въз основа на страни (страна-базирани сигурност Model) предвижда въвеждането на концепцията за ръка. Партия - е виртуална среда за изпълнение, в който набор от разрешени операции са ограничени до административна. РЕЗЮМЕ SNMP обработка съобщение действа като страна, така ограничени операции, за които дадена партия.

Side се определя от следните параметри:

1. Уникален идентификатор на ръка.

3. параметри протокол за удостоверяване, необходими за установяване на истинността на всички съобщения страни.

4. протокол за криптиране и параметри, необходими за криптиране на всички комуникации страна. Можете да използвате различни алгоритми за удостоверяване и шифроване протоколи. Обикновено, като алгоритъм за протокол за удостоверяване с помощта на хеш функция Съобщение преглед 5 (MD5), криптиране и протокол - алгоритъм на данни EncryptionStandard (DES) в режим CipherBlockChaining (СВС). С помощта на подходящо удостоверяване и шифроване протоколи модел се справя с по-голямата част от заплахи за сигурността. Този модел сигурност не е широко приета, тъй като много изглежда твърде сложна и объркваща.

Моделът за сигурност въз основа на потребителя

Моделът за сигурност за въз основа на потребителите (User-базиран модел за сигурност) въвежда концепцията за потребители, от чието име SNMP предприятието. Този потребител се характеризира с използван от удостоверяване и шифроване протоколи потребителското име, както и на частния ключ на удостоверяване и шифроване. Удостоверяване и шифроване не са задължителни. Моделът за сигурност е подобна в много отношения

модел, основан на страните, но е лесно да се идентифицират потребители и ключ операция разпределение протокол.

сървър (авторитетен Engene). За предаването на съобщение една или две

Когато съобщението вход се предава на водача на съобщението в USM, обработени настройките за сигурност, съдържащи се в заглавната част на съобщението.

Са следните полета, съдържащи се в настройките за сигурност:

uchastvuyuschegovobmene. Обект съдържа цяло число snmpEngeneBoots

стойности в диапазона от 0 - (23 1-1). Това поле съдържа число, което показва колко пъти на SNMP-сървър се рестартира след конфигурация.

• msgUserName. Име на потребителя, който е изпратил съобщението.

• msgAuthentication параметри. Това поле съдържа нула, ако не се използва за удостоверяване на борсата. В противен случай, това поле съдържа параметъра удостоверяване.

• msgPrivacyParameters. Това поле съдържа нула, ако не се изисква спазване

Поверителност. В противен случай, това поле съдържа този параметър

сигурност. Настоящият модел на USM използва алгоритъм за криптиране DES.

SNMPv3 механизъм за удостоверяване предполага, че полученото съобщение е изпратен до даден потребител, чието име се съдържа в заглавието на съобщението, и това име не е бил променен по време на предаването на съобщението. За изпълнение на удостоверяване на всеки от тях, които участват в обмена трябва да има таен общ за всички участници (определени от конфигурацията на фазата на система) удостоверяване ключ.

В съобщение, изпратено от подателя трябва да включва код, който е функция от съдържанието на съобщението и таен ключ. Един от принципите е да се провери USM навременни послания, което го прави малко вероятно атаката с помощта на копия от съобщението.

Контрол на достъпа модел

конфигурация агент система дава възможност за различни нива на достъп до базата MIB за различни SNMP-мениджъри. Това се осъществява чрез ограничаване на достъпа на някои средства за определени части на MIB, както и чрез ограничаване на списъка на приемлив

операции за предварително определена част Ml Б. Тази схема за контрол на достъпа, наречен VACM (Виж-BasedAccessControlModel). По време на анализите за контрол на достъпа контекст (vacmContextTable), както и специализирана маса vacmSecurity ToGroupTable, vacmTreeFamilyTable и vacmAccessTable.

Редът на изпълнение:

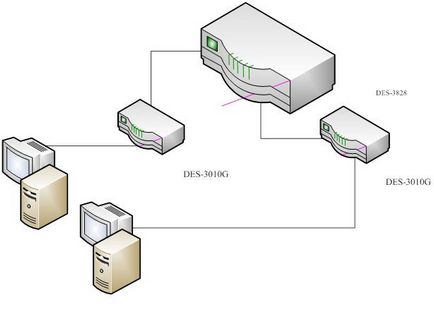

1.Soberite топологията на мрежата, показана на фигура 5.

Фигура 5 - Свързаност

2. Конфигуриране на SNMP-протокола ключове.

3. ZapustiteutilituiReasoning MIB Browser.

4. Заредете MIB RFC-1213 база.

5. В двата ключове (DES-3010 и DES-3828) намерени следните параметри:

- име на устройството, време за работа на устройството, услуги, които се изпълняват на

устройство (клон система);

- брой интерфейси за устройството, съдържанието на таблицата на интерфейси,

два допълнителни задача на виртуални портове (интерфейси клон);

TCP-връзки, създаден устройство (кран клон).

6. Заредете MIB Време база, DES-3010G-L2MGMT от каталога

корен / Desktop / SNMP / DES3000-MIB / частни /.

7. Определяне на текущото време система на ключа.

8. Определя състоянието на портовете на комутаторите (базова DES-3010G-L2MGMT, клон swL2PortlnfoTable, swL2PortMgmt таблицата).

1. Каква е SNMP-протокола. функция и цел?

2. Името на раздела раздела SingleIPManagementi техните функции.