Експлоатира zerodei, тяхната опасност и нейната превенция

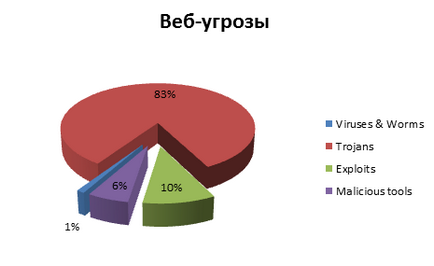

В тази "баница" най-вече привлича от пръв поглед ненатрапчив 10% от атаки чрез т.нар експлойти (в действителност, делът им ще бъдат по-, защото често много троянски коне също имат слабост към използването на тези заплахи). Доста специфичен феномен на миряните и истинско главоболие за професионалисти, с мъжете за сигурност. Тези, в ноу - можете веднага тук. Останалата част - по-малко микро-образователна програма.

Софтуер, направено от хора, а хората са склонни да забравят и правят грешки, както и все още не са измислили абсолютни, идеални програмиране техники. В резултат на това почти всяка програма съдържа уязвимости - бъгове в кода, поради което нападателят може да получи контрол над системата, да наруши работата си и т.н. Код, който атакува уязвимост в програми, наречени подвизи.

Уязвимостите може или не може да има експлойти - зависи от разпространението и функционалността на програмата, и, съответно, на нивото на внимание към него от страна на кибер-престъпници. Типичен пример - неотдавнашната епидемия от Mac троянски ретроспекция. Уязвимост в Java, който е атакуван от този зловреден софтуер намери вече в началото на годината, но експлойта за Mac се появи само месец по-късно. Важно: ако уязвимостите в дадена програма не е намерен - това не означава, че те не са. Това означава само, че а) тя се използва от много малко хора случайно да "бум" на грешката, или б) nafig никой не трябва да се гарантира, че тя е специално изкопани да се намерят такива грешки.

Най-неприятен вид подвизи - така наречените zerodei (използва "нула ден" 0-ден използват). Обикновено първо се намери уязвимост, а след това на разработчика е спешно петна специалната си "кръпка" ( "кръпка", кръпка), а след това по-късно извади кибер под земята, което прави подвиг и се опитва да атакува потребители, които не разполагат с време, за да се създаде "кръпка". По-скоро това е сценарий, в който бихме искали да се развиват на събитието. В действителност, това понякога се случва, че експлойта се появява, заедно с информация за уязвимостта, или разработчик (например Apple в случай на Flashback) дърпа с пускането на "кръпки" и, като резултат, експлойта напред от външния си вид. Подвиг, за които не съществуват "кръпки" и нарича zerodeem.

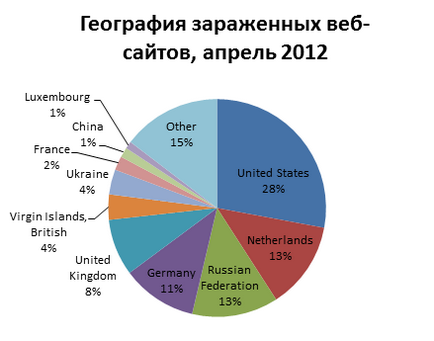

Но интересните данни за географията уеб източник на атаката, повечето от тях просто използват експлойти:

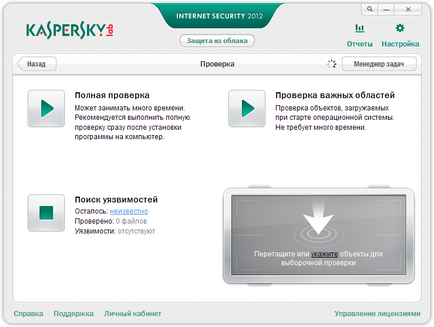

Но страхът от вълци - в гората да не ходи. С подвизи и ние се борим за по-дълго време и успешно също. Той отдавна е в нашите продукти имат специална база данни, която съдържа описания на известни зловредни URL адреси, от които се заредили тази инфекция, както и специални евристични и проактивни технологии за откриване на този вид заплаха. В случай на такъв код програма е блокирана, а потребителят получава предупреждение администратор, за атака действия се завъртя обратно. Плюс това има сканиране на системата за уязвимости:

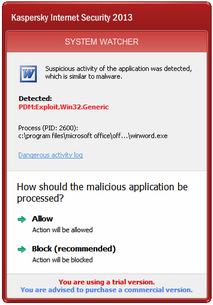

Сега някои вътрешни лица, така да се каже в доверието в целия свят - много вкусно спойлер разполага предстоящата версия KIS / KAV. С пускането на новата версия на нашия Endpoint Security в 1Q. през следващата година тя също ще бъде на разположение, както и корпоративните клиенти. Както се досещате, тази функция е свързано и със защита срещу експлойти. За да бъдем точни - срещу неизвестни подвизи, т.е. Някога zerodeev!

Като цяло, често ми задават въпроса - Как можете да се предпазите от това, което не е известно? Ами, на първо място, ние не бране на носа му. В момента има около хиляда души в RD целия свят и само прави, че симулира заплахи изследва тенденциите и по друг начин мислят за бъдещето на вашия компютър. Ние имаме една от най-модерните арсенали на няколко нива за борба с бъдещи заплахи - емулатор. евристични методи, HIPS, поведение блокери, свързани с репутацията облачни услуги. Vaytlisting. контрол приложение. цялата гама от проактивни технологии ... И второ, "неизвестно" в компютърната вирусология не толкова ирационално като в реалния живот.

Да, разбира се, винаги е вероятността от възникване на някои напълно нова инфекция, както и че е трудно да се предскаже и дори по-активна защита. Но повечето от злонамерени програми работят в рамките на определени модели на поведение и да използват определени инструменти. И за това нещо, а вие може да ги хване! И както показва практиката, доста успешно.

И това е, което ние по същество "помпа" програма дейност мониторинг модул System Watcher за сметка на новата Automatic Подвиг технология за превенция (ЗООС). Същността му е ясно, но изпълнението изисква подробности.

Сега AEP отива тестван и показва впечатляващи резултати. Карахме през него цял куп експлойти за Flash Player, QuickTime, Adobe Reader, Java и друг софтуер - в резултат на откриване са 100%! Особено доволен от успешното откриване използват за наскоро аплодирана уязвимост в Windows Media Player - Exploit позволено да зарази компютъра чрез специално изработени MIDI-файлове и работи по всички версии на Windows, от XP. И най-важното, поради AEP, ние улови 100% от експлойти Подвиг Blackhole кит, независимо от факта, че средната стойност сред десетте най-големи антивирусен света - (! КСО) около 94%.